Вопрос защиты информации в последнее время стоит практически на первом месте и ему уделяется немало внимания. Это не случайно, так как регулярно активно развиваются телекоммуникационные системы, являющиеся главным звеном информационных систем. Поток информации в системах имеет особую ценность и потому, достаточно уязвим к различным злоупотреблениям. В последние года, стала актуальной проблем защиты информации.

Решением проблемы занимаются квалифицированные специалисты по комплексной защите информации. К одному из эффективных средств защиты относятся криптографические методы, применяемые людьми на протяжении тысячелетий. Достижения криптографии решают множество задач по защите сведений от незаконного доступа, а также вопросы, недоступные для средств защиты иных типов. Сюда относится аутентификация пользователей информационных систем, формирование цифровых подписей к электронным документам, возможность использования электронных денег.

Что понимается под протоколом

К одному из основных понятий связи относится протокол, под которым понимается совокупность действий, совершаемых в последовательности двумя или несколькими субъектами, целью которых является достижение определенного результата.

Иными словами, это последовательность шагов, для совместного разрешения поставленных задач. Каждый шаг — это строгая очередность. Ни один шаг не будет сделан, пока не закончится предыдущий.

Отличительные черты протокола:

- любой из видов подразумевает участие как минимум двух сторон;

- предназначен для достижения цели;

- каждый участник заблаговременно оповещает о шагах, которые требуется совершить;

- участники действуют добровольно;

- протокол допускает однозначное толкование, шаги совершаются четко, без допущения возможности их неправильной трактовки;

- в нем содержится описание реакции участников на ситуации, возникающие в процессе его реализации.

Чтобы обеспечить безопасность электронного документооборота, требуются механизмы надежной аутентификации субъектов, объектов вычислительных сетей и распределения между ними информации (ключей), устойчивой к атакам различного рода. Для достижения данной цели, компьютеры снабжаются формализованными протоколами. Общение пользователей через сеть подразумевает анонимность, значит, они могут вести себя как случайные люди. Это правило касается сетевых администраторов и проектировщиков сетей.

Есть такие субъекты, которые своими действиями могут причинить неприятности другим пользователям. В таких ситуациях необходимы криптографические протоколы, позволяющие защититься от недобропорядочных личностей.

Что такое криптографический протокол

Криптографический протокол — это процесс взаимодействия субъектов, посредством использования криптографических средств. Перед ними ставится цель – достигнуть того, чего не смогут достичь противники.

Каждый протокол имеет определенные, характерные свойства:

- конкретизированный порядок действий, требуемых для его выполнения;

- каждое действие допустимо к выполнению только по завершению предыдущего;

- проколы не должны противоречить друг другу;

- полнота – каждая возможная ситуация предусматривает соответствующее действие.

Свойства протокола аналогичны алгоритмам. Связано это с тем, что протокол в какой-то степени выступает алгоритмом действия сторон в определенной ситуации.

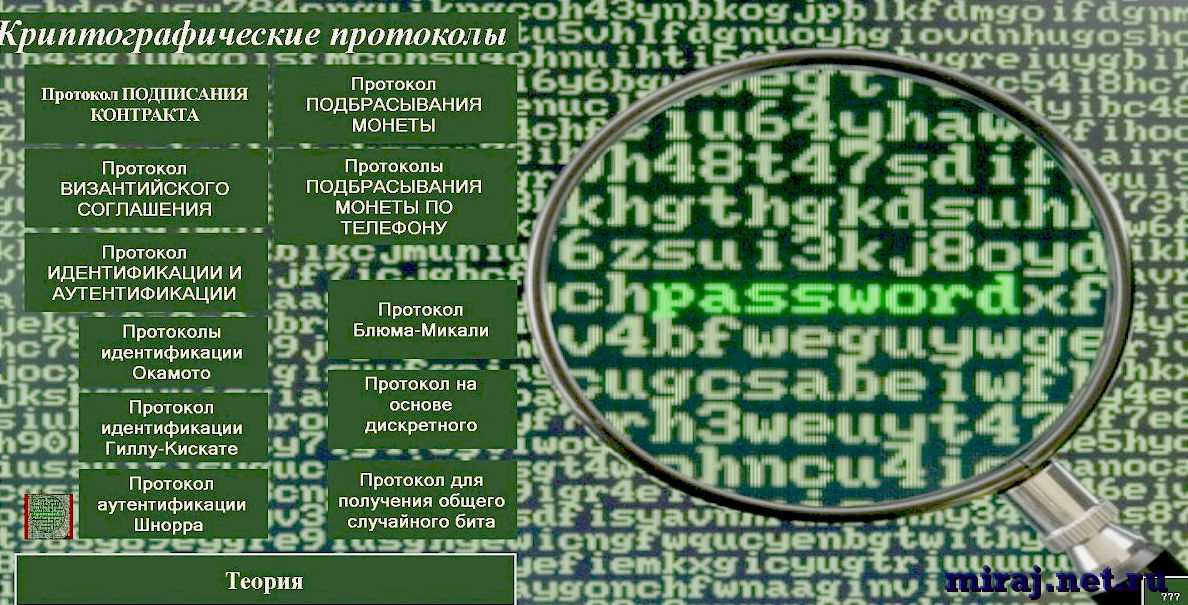

Виды криптографических протоколов

Виды криптографических протоколов различаются по параметрам. На основании этого осуществляется их классификация:

- · числу участников;

- двух, трех и многосторонний;

- по числу передаваемых сообщений;

- одновременный обмен – интерактивный;

- неинтерактивный (отправка осуществляется только в 1 сторону).

Какие криптографические протоколы бывают:

- криптографические протоколы аутентификации;

- разделения секрета;

- привязки к биту;

- криптографический протокол ssl;

- электронной подписи и пр.

Чащей всего, они бывают интерактивными, предусматривающими многораундовый обмен сообщениями между сторонами. Иными словами их называют схемами.

Каждый вид отвечает за определенные действия.

Протоколы, предназначенные для конфиденциальной передачи сообщений, имеют следующую суть:

- два участника являются абонентами сети соединены одной сетью, для передачи сообщений друг другу;

- данная связь может контролироваться противником;

- у одного из абонентов имеется сообщение, которое считается конфиденциальным и его нужно передать другому абоненту;

- такие прокторы позволяют сделать это таким образом, чтобы противник не смог их перехватить.

Протоколы аутентификации и идентификации предназначены для запрета доступа определенным лицам, не являющимися участниками системы и не имеющим прав на использование ее ресурсов.

Яркий пример применения протокола аутентификации и идентификации – организация доступа участников некой информационной системы.

Протоколы распределения ключей используются для обеспечения закрытыми ключами абонентов линии связи для передачи сообщений.

Безопасный протокол

Протокол шифрования, или иными словами, безопасный, представляет собой абстрактный протокол, выполняющий связанную функцию, применяемую криптографическим методом, в качестве последовательности криптографических примитив.

Цель безопасности криптографических протоколов – описание того, как алгоритмы должны использоваться. Подробный протокол включает развернутые сведения о структурах данных и представлениях. Только после этого его можно использовать для реализации нескольких взаимодействующих версий программы.

Криптографические протоколы широко используются для осуществления безопасной передачи данных на уровне приложений.

Для защиты от атак, следует проводить анализ строения протокола и структуры пересылаемых сообщений, с целью выявления уязвимости криптографических протоколов, допускающих осуществление навязывания уведомлений с одинаковыми значениями полей, либо их подменой.